Zabbix 代码执行漏洞复现 /zabbix-cve_2017_2824

环境: 利用docker将vulfocus环境pull到本地搭建

漏洞描述: Zabbix 是由Alexei Vladishev 开发的一种网络监视、管理系统,基于 Server-Client 架构。其Server端 trapper command 功能存在一处代码执行漏洞,特定的数据包可造成命令注入,进而远程执行代码。攻击者可以从一个Zabbix proxy发起请求,从而触发漏洞。

漏洞原理: zabbix 调用script脚本时,没有对IP地址过滤,导致在注册host的数据包中的ip地址后面可以跟分号+命令的方式执行命令。

影响范围: zabbix 2.4.x

zabbix 3.0.x < 3.0.4

1.使用docker下载vulfocus

`docker pull vulfocus/zabbix-cve_2017_2824:latest`

2.查看本地镜像并运行漏洞环境

docker images

docker run -d -P vulfocus/zabbix-cve_2017_2824

-d:将镜像挂起后台运行

-P:将镜像需要开启的端口随机映射到这台服务器的公网IP端口上

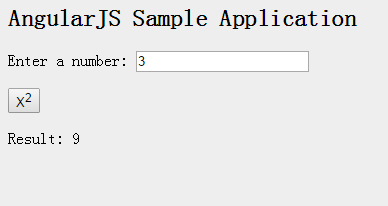

3.访问ip:port成功搭建,使用默认管理员账号密码进入后台

用户名:admin

密码:zabbix

4.选择configguration 选择action添加一个自动注册

操作完成之后就开启了自动注册功能

利用poc测试是否存在漏洞

poc链接:https://域名/listenquiet/cve-2017-2824-reverse-shell

放到kali下执行

首先修改域名里的端口

然后直接使用命令执行

python 域名 目标IP

回到服务器,进入docker容器查看/tmp目录下是否有success目录

docker exec -it DockerName /bin/bash

-i: 交互式操作。

-t:打开终端

/bin/bash:放在镜像名后的是命令,这里我们希望有个交互式 Shell,因此用的是 /bin/bash。

存在该文件夹证明存在漏洞,下面利用域名反弹shell

同样需要更改域名里面的端口数据

该脚本执行成功会在/tmp目录下创建一个域名的文件,文件内容为反弹shell,因此需要更改列表数据exps里面的数据

试了n次一直超时这里可以改一下脚本里的超时时间,这样基本一次就成功

然后服务器开启监听

成功反弹